Nadchodzi czas terminali

Ponad jedna trzecia wirusów wprowadzanych do sieci komputerowych przedsiębiorstw pochodzi z dyskietek przyniesionych przez użytkowników - wynika z badań przeprowadzonych przez ICSA w 1999 r. Z kolei analiza FBI wskazuje, że to nie hakerzy, lecz złośliwi lub niedbali pracownicy stanowią główne zagrożenie dla wewnętrznych systemów komputerowych. Są odpowiedzialni aż za 44 proc. sytuacji, w których dochodzi do utraty lub uszkodzenia danych. Naprawianie tych szkód staje się coraz kosztowniejsze. Dlatego wiele przedsiębiorstw zaczyna się zastanawiać, jak zabezpieczyć komputery przed niewłaściwym wykorzystaniem ich przez pracowników.

- Oferujemy pecety bez stacji dysków i napędów CD-ROM, by użytkownicy nie mogli wprowadzić do sieci wirusa lub nieautoryzowanych programów - informuje Ryszard Klimkiewicz z Della. - Pracownicy często wykorzystują komputery firmowe do zadań nie związanych ze służbowymi obowiązkami, na przykład bawią się grami. W środowisku Windows można jednak zainstalować programy narzędziowe, które pozwalają uruchamiać tylko wybrane aplikacje. Takie rozwiązania zdają egzamin m.in. w księgowości, gdzie do pracy praktycznie wystarcza tylko jeden program - twierdzi Jakub Połeć z Microsoftu.

W 1996 r. firmy IBM, Sun i Oracle zaproponowały, by znajdujące się w przedsiębiorstwach pecety zastąpione zostały komputerami sieciowymi NC (network computers). - Komputery osobiste nie sprawdziły się w biurach, trzeba więc było znaleźć alternatywne rozwiązanie - uważa Tomasz Pokora z Suna. NC miał być pozbawiony nie tylko napędów, ale nawet twardego dysku - wszystkie potrzebne informacje pobierane byłyby z obsługującego sieć serwera. Dalsze poszukiwania idealnego biurowego komputera doprowadziły producentów do idei z... lat 70., czyli silnego komputera centralnego i bardzo prostych terminali. Oczywiście, w ciągu 30 lat zmieniła się technologia, o czym świadczy między innymi graficzny interfejs użytkownika. Okazuje się jednak, że przyjęta wówczas architektura pozwala uniknąć wielu problemów, które pojawiły się wraz z wprowadzeniem PC. Terminale nazwano "cienkimi klientami" (thin clients) dla odróżnienia od "grubych", bogato wyposażonych PC.

Jedną z podstawowych wad peceta jest wysoki koszt użytkowania czy - ujmując rzecz szerzej - całkowity koszt posiadania (TCO - total cost of ownership). Za komputer trzeba zapłacić 5-8 tys. zł, a - jak wskazują najnowsze badania IDC - czas jego "życia" (kiedy jest w stanie obsługiwać kolejne wersje aplikacji) wynosi niespełna trzy lata. Co więcej, Gartner Group podaje, że koszt zakupu to niespełna jedna piąta wszystkich wydatków związanych z wykorzystywaniem komputera w przedsiębiorstwie. Należy przecież płacić między innymi za administrowanie i serwis, w tym uaktualnianie oprogramowania, przywracanie skasowanych plików, odwirusowywanie bądź - jeśli został uszkodzony - ponowne instalowanie systemu.

Z większością tych problemów nie borykają się korzystający z terminali. W związku z tym, że cała sieć przedsiębiorstwa zarządzana jest przez jeden serwer (ewentualnie kilka), wystarczy na nim wymienić oprogramowanie, by od razu wszyscy użytkownicy korzystali z nowej wersji. - Jakiekolwiek uaktualnienie aplikacji zajmowało w naszej firmie, która liczy 7 tys. stanowisk komputerowych, trzy miesiące, tymczasem teraz robimy to w ciągu zaledwie czterech godzin - podaje Bob Neuberger z National Semiconductor, amerykańskiego producenta półprzewodników, który zdecydował się wymienić komputery osobiste na terminale.

Administrator scentralizowanej sieci może łatwo kontrolować, co kto robi. Badanie przeprowadzone dwa lata temu przez Media Metrix wykazało, że 28 proc. Amerykanów przynajmniej raz w miesiącu odwiedziło erotyczne witryny, korzystając z komputerów w pracy. Użytkownicy terminali nie mają dostępu do zaawansowanych ustawień, poprawna praca systemu zależy więc wyłącznie od wykwalifikowanych administratorów, co znacznie zwiększa jego stabilność. - Zarządzanie pecetami było koszmarem. Wciąż byliśmy wzywani do usuwania usterek spowodowanych przez użytkowników. Teraz wiele wcześniejszych problemów nie występuje - zapewnia Anthony Rutter, jeden z administratorów sieci firmy Phase 2 z Arizony, która zainstalowała terminale.

Ważną kwestią jest również bezpieczeństwo danych - przechowywane na serwerze są lepiej chronione przed utratą lub kradzieżą, niż gdy składowane są na dziesiątkach pracujących w korporacji pecetów. - Korzystając z PC, pracownik przywiązany jest do swojego biurka. Architektura terminalowa zapewnia dostęp do wszystkich swoich danych z dowolnego komputera w firmie - wskazuje dodatkową zaletę "cienkich klientów" Tomasz Pokora z Suna. Ponadto terminal jest tańszy od peceta, gdyż do efektywnej pracy wystarcza mu znacznie słabsza konfiguracja - niemal wszystkie działania wykonuje serwer. Dlatego wprowadzając nowe generacje aplikacji, wystarczy jedynie rozbudować serwer - nie trzeba wymieniać wszystkich pecetów w firmie. TCO thin client jest - jak wskazują badania Gartner Group - średnio o 40 proc. niższy od TCO peceta.

Rynek terminali błyskawicznie rośnie. Dwa lata temu na całym świecie sprzedano 370 tys. tych urządzeń, a w ubiegłym roku - 700 tys. IDC spodziewa się, że w 2000 r. nabywców znajdzie 1,3 mln "cienkich klientów". Ponad 70 proc. dostarczonych w ubiegłym roku terminali pracuje w systemie Windows. Rośnie jednak konkurencja ze strony Linuksa. Nową propozycję przedstawił także Sun. - Terminale Sun Ray będą konkurencyjne cenowo, gdyż niezbędne oprogramowanie, w tym sieciowy system operacyjny i pakiet biurowy, klienci dostają bezpłatnie - zapowiada Pokora.

Ekspansja graficznych terminali nie oznacza, że z biur znikną pecety. Gartner przewiduje, że w roku 2002 nabywców znajdzie 110 mln komputerów osobistych, czyli ponaddwudziestokrotnie więcej niż "cienkich klientów". Niemniej także nimi coraz łatwiej się zarządza.

- Za pośrednictwem sieci można uzyskać pełne dane o konfiguracji, uaktualnić aplikacje, otrzymywać raporty o pojawiających się błędach - wylicza nowe, ułatwiające prace administratorów funkcje pecetów Ryszard Klimkiewicz z Della. Pozostaje pytanie, co zrobić z komputerami po trzech latach, gdy nie będą już mogły obsługiwać nowych wersji aplikacji. - Można je wykorzystywać jako... terminale - podpowiada Jakub Połeć z Microsoftu. - Firmy mogą mieć pecety i terminale równocześnie, przydzielone pracownikom w zależności od wykonywanych przez nich zadań - dodaje.

Przyjmując pracowniczy punkt widzenia, można się jednak zastanawiać, czy zastąpienie pecetów terminalami i innymi uproszczonymi komputerami to postęp czy regres.

- Oferujemy pecety bez stacji dysków i napędów CD-ROM, by użytkownicy nie mogli wprowadzić do sieci wirusa lub nieautoryzowanych programów - informuje Ryszard Klimkiewicz z Della. - Pracownicy często wykorzystują komputery firmowe do zadań nie związanych ze służbowymi obowiązkami, na przykład bawią się grami. W środowisku Windows można jednak zainstalować programy narzędziowe, które pozwalają uruchamiać tylko wybrane aplikacje. Takie rozwiązania zdają egzamin m.in. w księgowości, gdzie do pracy praktycznie wystarcza tylko jeden program - twierdzi Jakub Połeć z Microsoftu.

W 1996 r. firmy IBM, Sun i Oracle zaproponowały, by znajdujące się w przedsiębiorstwach pecety zastąpione zostały komputerami sieciowymi NC (network computers). - Komputery osobiste nie sprawdziły się w biurach, trzeba więc było znaleźć alternatywne rozwiązanie - uważa Tomasz Pokora z Suna. NC miał być pozbawiony nie tylko napędów, ale nawet twardego dysku - wszystkie potrzebne informacje pobierane byłyby z obsługującego sieć serwera. Dalsze poszukiwania idealnego biurowego komputera doprowadziły producentów do idei z... lat 70., czyli silnego komputera centralnego i bardzo prostych terminali. Oczywiście, w ciągu 30 lat zmieniła się technologia, o czym świadczy między innymi graficzny interfejs użytkownika. Okazuje się jednak, że przyjęta wówczas architektura pozwala uniknąć wielu problemów, które pojawiły się wraz z wprowadzeniem PC. Terminale nazwano "cienkimi klientami" (thin clients) dla odróżnienia od "grubych", bogato wyposażonych PC.

Jedną z podstawowych wad peceta jest wysoki koszt użytkowania czy - ujmując rzecz szerzej - całkowity koszt posiadania (TCO - total cost of ownership). Za komputer trzeba zapłacić 5-8 tys. zł, a - jak wskazują najnowsze badania IDC - czas jego "życia" (kiedy jest w stanie obsługiwać kolejne wersje aplikacji) wynosi niespełna trzy lata. Co więcej, Gartner Group podaje, że koszt zakupu to niespełna jedna piąta wszystkich wydatków związanych z wykorzystywaniem komputera w przedsiębiorstwie. Należy przecież płacić między innymi za administrowanie i serwis, w tym uaktualnianie oprogramowania, przywracanie skasowanych plików, odwirusowywanie bądź - jeśli został uszkodzony - ponowne instalowanie systemu.

Z większością tych problemów nie borykają się korzystający z terminali. W związku z tym, że cała sieć przedsiębiorstwa zarządzana jest przez jeden serwer (ewentualnie kilka), wystarczy na nim wymienić oprogramowanie, by od razu wszyscy użytkownicy korzystali z nowej wersji. - Jakiekolwiek uaktualnienie aplikacji zajmowało w naszej firmie, która liczy 7 tys. stanowisk komputerowych, trzy miesiące, tymczasem teraz robimy to w ciągu zaledwie czterech godzin - podaje Bob Neuberger z National Semiconductor, amerykańskiego producenta półprzewodników, który zdecydował się wymienić komputery osobiste na terminale.

Administrator scentralizowanej sieci może łatwo kontrolować, co kto robi. Badanie przeprowadzone dwa lata temu przez Media Metrix wykazało, że 28 proc. Amerykanów przynajmniej raz w miesiącu odwiedziło erotyczne witryny, korzystając z komputerów w pracy. Użytkownicy terminali nie mają dostępu do zaawansowanych ustawień, poprawna praca systemu zależy więc wyłącznie od wykwalifikowanych administratorów, co znacznie zwiększa jego stabilność. - Zarządzanie pecetami było koszmarem. Wciąż byliśmy wzywani do usuwania usterek spowodowanych przez użytkowników. Teraz wiele wcześniejszych problemów nie występuje - zapewnia Anthony Rutter, jeden z administratorów sieci firmy Phase 2 z Arizony, która zainstalowała terminale.

Ważną kwestią jest również bezpieczeństwo danych - przechowywane na serwerze są lepiej chronione przed utratą lub kradzieżą, niż gdy składowane są na dziesiątkach pracujących w korporacji pecetów. - Korzystając z PC, pracownik przywiązany jest do swojego biurka. Architektura terminalowa zapewnia dostęp do wszystkich swoich danych z dowolnego komputera w firmie - wskazuje dodatkową zaletę "cienkich klientów" Tomasz Pokora z Suna. Ponadto terminal jest tańszy od peceta, gdyż do efektywnej pracy wystarcza mu znacznie słabsza konfiguracja - niemal wszystkie działania wykonuje serwer. Dlatego wprowadzając nowe generacje aplikacji, wystarczy jedynie rozbudować serwer - nie trzeba wymieniać wszystkich pecetów w firmie. TCO thin client jest - jak wskazują badania Gartner Group - średnio o 40 proc. niższy od TCO peceta.

Rynek terminali błyskawicznie rośnie. Dwa lata temu na całym świecie sprzedano 370 tys. tych urządzeń, a w ubiegłym roku - 700 tys. IDC spodziewa się, że w 2000 r. nabywców znajdzie 1,3 mln "cienkich klientów". Ponad 70 proc. dostarczonych w ubiegłym roku terminali pracuje w systemie Windows. Rośnie jednak konkurencja ze strony Linuksa. Nową propozycję przedstawił także Sun. - Terminale Sun Ray będą konkurencyjne cenowo, gdyż niezbędne oprogramowanie, w tym sieciowy system operacyjny i pakiet biurowy, klienci dostają bezpłatnie - zapowiada Pokora.

Ekspansja graficznych terminali nie oznacza, że z biur znikną pecety. Gartner przewiduje, że w roku 2002 nabywców znajdzie 110 mln komputerów osobistych, czyli ponaddwudziestokrotnie więcej niż "cienkich klientów". Niemniej także nimi coraz łatwiej się zarządza.

- Za pośrednictwem sieci można uzyskać pełne dane o konfiguracji, uaktualnić aplikacje, otrzymywać raporty o pojawiających się błędach - wylicza nowe, ułatwiające prace administratorów funkcje pecetów Ryszard Klimkiewicz z Della. Pozostaje pytanie, co zrobić z komputerami po trzech latach, gdy nie będą już mogły obsługiwać nowych wersji aplikacji. - Można je wykorzystywać jako... terminale - podpowiada Jakub Połeć z Microsoftu. - Firmy mogą mieć pecety i terminale równocześnie, przydzielone pracownikom w zależności od wykonywanych przez nich zadań - dodaje.

Przyjmując pracowniczy punkt widzenia, można się jednak zastanawiać, czy zastąpienie pecetów terminalami i innymi uproszczonymi komputerami to postęp czy regres.

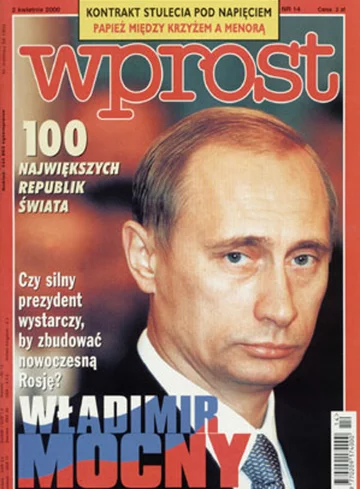

Więcej możesz przeczytać w 14/2000 wydaniu tygodnika Wprost .

Archiwalne wydania tygodnika Wprost dostępne są w specjalnej ofercie WPROST PREMIUM oraz we wszystkich e-kioskach i w aplikacjach mobilnych App Store i Google Play.