Nie można się włamać tylko do wyłączonego komputera

Każda osoba wędrująca po sieci powinna się liczyć z tym, że jej dysk zostanie splądrowany. Hakerzy w ciągu sekundy mogą zniszczyć wszystkie nasze dokumenty. Przeciętny internauta wie, że hakerzy istnieją, ale rzadko myśli o sobie jako o ich potencjalnej ofierze. Beztroska i niewiedza użytkowników ułatwiają 99 proc. włamań.

W sieci roi się od intruzów i chuliganów, którym sprawia przyjemność uszkodzenie cudzego komputera. - To nie są hakerzy, ale raczej cyberanarchiści, młodzi ludzie mający za dużo wolnego czasu. Niektórym z nich się wydaje, że mogą się stać dzięki temu sławni - mówi Krzysztof Młynarski, prezes Centrum Bezpieczeństwa Sieciowego w Warszawie. Intruzi dołączają do e-maili wirusy (w rodzaju "I love you") oczyszczające twardy dysk z danych, które same się replikują i rozsyłają. Hakerzy za pomocą poczty elektronicznej podrzucają też konie trojańskie, czyli zainfekowane pliki. A wystarczyłoby trzymać się zasady nieotwierania podejrzanych załączników o końcówkach *.exe, *doc lub *.xls lub wcześniejszego ich przetestowania programem antywirusowym.

Często sami użytkownicy ułatwiają zadanie włamywaczom komputerowym, na przykład nieumiejętnie wybierając hasło do obsługi poczty elektronicznej. - Hasło krótkie, proste i znajdujące się w słowniku jest łatwe do odgadnięcia - przestrzega Robert Kośla, zastępca dyrektora Biura Bezpieczeństwa Łączności i Informatyki Urzędu Ochrony Państwa. Najtrudniejsze do złamania są hasła składające się z liter i cyfr.

O wirusa prosimy się sami, ściągając oprogramowanie, gry czy wygaszacze ekranu z nie znanych stron lub na przykład witryn pornograficznych. Internauci korzystający z systemu Windows, pobierając plik z serwisu porno, muszą się liczyć z tym, że może on zmienić konfiguracje modemu. Efekt? Zamiast z TP SA zaczniemy się łączyć na przykład z Filipinami... Bywa, że ktoś sugeruje nam, by zainstalować określony program, i dzięki temu zyskuje kontrolę nad naszym komputerem.

Trzeba także pamiętać, że osoby poznane w sieci mogą na przykład infiltrować nasze prywatne życie. - Anonimowość Internetu usypia czujność. Tymczasem wiele firm wywiadowczych zbiera informacje o preferencjach - nawet seksualnych - i zainteresowaniach bywalców przestrzeni wirtualnej. Dane te następnie sprzedają producentom i dystrybutorom - Robert Kośla ujawnia kolejne zagrożenia związane z siecią. Zabawne oprogramowanie firmy Comet Systems, które podczas buszowania w Internecie zmieniało kursor w postacie z kreskówek, przesyłało jednocześnie producentowi informacje o stronach odwiedzanych przez daną osobę. W krótkim czasie przedsiębiorstwo uzyskało dane prawie o osiemnastu milionach osób.

Jak się chronić przed takimi atakami? - Jeśli kupimy odpowiednie oprogramowanie zabezpieczające, nie możemy spoczywać na laurach. Jednym z podstawowych błędów jest zapominanie o aktualizacji programu - mówił podczas II Krajowej Konferencji Bezpieczeństwa Sieciowego w Konstancinie Artur Opaliński z firmy Sun Microsystems.

Aby uniknąć ataków intruzów, z komputera trzeba zrobić prawdziwą twierdzę.

- Ochrona danych powinna polegać przede wszystkim na profilaktyce, stosowaniu oprogramowania zaporowego (typu firewall) i haseł kontroli dostępu do sprzętu, szyfrowaniu ważnych plików oraz przechowywaniu ich kopii na zewnętrznych nośnikach - mówi Robert Kośla.

Najbardziej znane firewalle (Norton Personal Firewall 2000 uniemożliwia przechwycenie tajnych informacji oraz informuje o próbach ataku) i programy antywirusowe (jak Norton AntiVirus 2000 czy McAfee VirusScan 4.03) znajdziemy na stronach producentów. Warto śledzić zawartość ich witryn, gdyż informują oni także o wirusach, których atak jest spodziewany w najbliższych dniach. Wszystkie nowości na temat firewalli można też znaleźć w polskich serwisach (na przykład www.firewalls.prv.pl). Ich śledzenie jest niezbędne, jeśli chcemy spać spokojnie. - Im więcej wiemy, tym trudniej nas oszukać. Jeśli ktoś nie chce się douczyć, musi się liczyć z tym, że kiedyś padnie ofiarą hakerów - ostrzega Młynarski.

W sieci roi się od intruzów i chuliganów, którym sprawia przyjemność uszkodzenie cudzego komputera. - To nie są hakerzy, ale raczej cyberanarchiści, młodzi ludzie mający za dużo wolnego czasu. Niektórym z nich się wydaje, że mogą się stać dzięki temu sławni - mówi Krzysztof Młynarski, prezes Centrum Bezpieczeństwa Sieciowego w Warszawie. Intruzi dołączają do e-maili wirusy (w rodzaju "I love you") oczyszczające twardy dysk z danych, które same się replikują i rozsyłają. Hakerzy za pomocą poczty elektronicznej podrzucają też konie trojańskie, czyli zainfekowane pliki. A wystarczyłoby trzymać się zasady nieotwierania podejrzanych załączników o końcówkach *.exe, *doc lub *.xls lub wcześniejszego ich przetestowania programem antywirusowym.

Często sami użytkownicy ułatwiają zadanie włamywaczom komputerowym, na przykład nieumiejętnie wybierając hasło do obsługi poczty elektronicznej. - Hasło krótkie, proste i znajdujące się w słowniku jest łatwe do odgadnięcia - przestrzega Robert Kośla, zastępca dyrektora Biura Bezpieczeństwa Łączności i Informatyki Urzędu Ochrony Państwa. Najtrudniejsze do złamania są hasła składające się z liter i cyfr.

O wirusa prosimy się sami, ściągając oprogramowanie, gry czy wygaszacze ekranu z nie znanych stron lub na przykład witryn pornograficznych. Internauci korzystający z systemu Windows, pobierając plik z serwisu porno, muszą się liczyć z tym, że może on zmienić konfiguracje modemu. Efekt? Zamiast z TP SA zaczniemy się łączyć na przykład z Filipinami... Bywa, że ktoś sugeruje nam, by zainstalować określony program, i dzięki temu zyskuje kontrolę nad naszym komputerem.

Trzeba także pamiętać, że osoby poznane w sieci mogą na przykład infiltrować nasze prywatne życie. - Anonimowość Internetu usypia czujność. Tymczasem wiele firm wywiadowczych zbiera informacje o preferencjach - nawet seksualnych - i zainteresowaniach bywalców przestrzeni wirtualnej. Dane te następnie sprzedają producentom i dystrybutorom - Robert Kośla ujawnia kolejne zagrożenia związane z siecią. Zabawne oprogramowanie firmy Comet Systems, które podczas buszowania w Internecie zmieniało kursor w postacie z kreskówek, przesyłało jednocześnie producentowi informacje o stronach odwiedzanych przez daną osobę. W krótkim czasie przedsiębiorstwo uzyskało dane prawie o osiemnastu milionach osób.

Jak się chronić przed takimi atakami? - Jeśli kupimy odpowiednie oprogramowanie zabezpieczające, nie możemy spoczywać na laurach. Jednym z podstawowych błędów jest zapominanie o aktualizacji programu - mówił podczas II Krajowej Konferencji Bezpieczeństwa Sieciowego w Konstancinie Artur Opaliński z firmy Sun Microsystems.

Aby uniknąć ataków intruzów, z komputera trzeba zrobić prawdziwą twierdzę.

- Ochrona danych powinna polegać przede wszystkim na profilaktyce, stosowaniu oprogramowania zaporowego (typu firewall) i haseł kontroli dostępu do sprzętu, szyfrowaniu ważnych plików oraz przechowywaniu ich kopii na zewnętrznych nośnikach - mówi Robert Kośla.

Najbardziej znane firewalle (Norton Personal Firewall 2000 uniemożliwia przechwycenie tajnych informacji oraz informuje o próbach ataku) i programy antywirusowe (jak Norton AntiVirus 2000 czy McAfee VirusScan 4.03) znajdziemy na stronach producentów. Warto śledzić zawartość ich witryn, gdyż informują oni także o wirusach, których atak jest spodziewany w najbliższych dniach. Wszystkie nowości na temat firewalli można też znaleźć w polskich serwisach (na przykład www.firewalls.prv.pl). Ich śledzenie jest niezbędne, jeśli chcemy spać spokojnie. - Im więcej wiemy, tym trudniej nas oszukać. Jeśli ktoś nie chce się douczyć, musi się liczyć z tym, że kiedyś padnie ofiarą hakerów - ostrzega Młynarski.

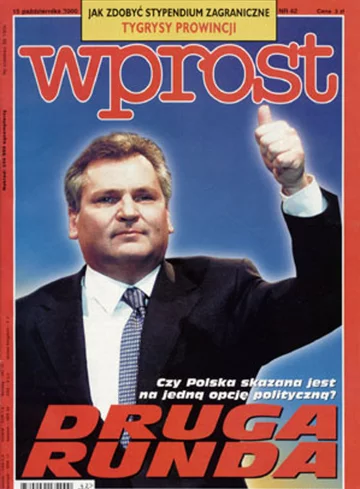

Więcej możesz przeczytać w 42/2000 wydaniu tygodnika Wprost .

Archiwalne wydania tygodnika Wprost dostępne są w specjalnej ofercie WPROST PREMIUM oraz we wszystkich e-kioskach i w aplikacjach mobilnych App Store i Google Play.