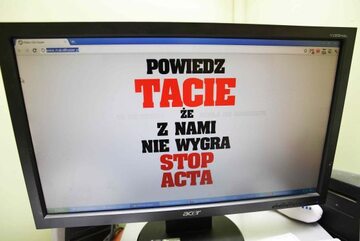

Protestujący przeciwko podpisaniu przez Polskę umowy ACTA internauci bez większego problemu włamali się na stronę premiera Donalda Tuska, sparaliżowali stronę Kancelarii Prezesa Rady Ministrów, a Ewę Kopacz na jej facebookowym profilu „ubrali” w maskę Guy’a Fawkes’a będącą symbolem grupy Anonymous. Paweł Jurek, wicedyrektor ds. rozwoju firmy DAGMA Biuro Bezpieczeństwa IT w rozmowie z Wprost.pl zwraca jednak uwagę, że nie to jest tak naprawdę niepokojące – sygnałem alarmowym jest fakt, że hakerom udało się włamać do komputera wiceministra administracji i cyfryzacji Igora Ostrowskiego. - Zdalne włamania do komputerów są szeroko stosowane przez wywiady różnych państw – podkreśla.

Najbardziej kompromitującą wpadką rządu ujawnioną w związku z internetową „wojną o ACTA" był fakt, że aby uzyskać dostęp do panelu administracyjnego strony premier.gov.pl wystarczyło wstukać login „admin” i hasło… „admin1”. Eksperci z którymi rozmawialiśmy zgodnie przyznają, że administrator strony wykazał się w tym wypadku wyjątkowym brakiem profesjonalizmu. - Takie dane uwierzytelniające wywołują uśmiech na twarzy każdej osoby, związanej choćby minimalnie z bezpieczeństwem IT. I uśmiech ten nie jest oznaką radości... – zauważa z przekąsem Piotr Kupczyk, dyrektor działu prasowego firmy Kaspersky Lab Polska zajmującej się m.in. tworzeniem oprogramowania antywirusowego. - Haseł takich nie należy używać w żadnych okolicznościach. Takie zaniedbanie administratora w ogóle nie powinno się zdarzyć – podkreśla. Tego samego zdania jest Paweł Jurek: - To kompromitujący błąd, który nie powinien się przydarzyć. Przy takich zabezpieczeniach włamanie było kwestią czasu. Zbyt proste hasło to jeden z najczęstszych błędów popełnianych przez użytkowników w zabezpieczaniu prywatności w sieci.

Jeśli rząd nie chce, aby w przyszłości na stronie premier.gov.pl zamiast uśmiechniętego Donalda Tuska pojawiała się pani Basia to, zdaniem ekspertów od bezpieczeństwa IT, osoby odpowiedzialne za bezpieczeństwo stron rządowych powinny pamiętać, że hasło musi się składać przynajmniej z ośmiu znaków zawierać małe i wielkie litery, a także cyfry. - Dobrze, by nie obejmowało słów, które można znaleźć w słownikach – podkreśla Kupczyk. - Same hasła powinny również być regularnie zmieniane – dodaje Paweł Jurek. Przedstawiciel DAGMA Biuro Bezpieczeństwa IT zwraca również uwagę, że – w przypadku strony premier.gov.pl - błędem była już sama możliwość dostępu do panelu administracyjnego strony dla dowolnej osoby korzystającej z Internetu.

Jak uniknąć błędu Grasia?

Efektowna demonstracja siły przez hakerów polegająca na zamianie Tuska na panią Basię była jednak wyjątkiem od reguły. Regułą były bowiem tzw. ataki DDoS (ang. Distributed Denial of Service) polegające na jednoczesnym wysyłaniu zapytań do danej strony WWW z setek tysięcy komputerów co doprowadza do przeciążenia serwera – i w efekcie strona przestaje być dostępna. To właśnie tego typu ataki rzecznik rządu Paweł Graś pomylił z… nadmiernym zainteresowaniem stronami rządowymi. Paweł Jurek zwraca uwagę, że wypowiedź Grasia świadczy o tym, że rząd nie był przygotowany na cyberatak. - Należy założyć, że każdy serwis internetowy padnie kiedyś ofiarą ataku lub włamania. I zastanowić się, co zrobimy w takiej sytuacji, jak przeprowadzimy analizę powłamaniową i jak będziemy o tym mówić. Może taka strategia kryzysowa dałaby wszystkim odpowiednią wiedzę i uchroniłaby rzecznika rządu od twierdzenia, że strony nie są dostępne, bo cieszą się tak dużą popularnością. Takimi stwierdzeniami administracja rządowa nie buduje autorytetu przed internautami – podkreśla ekspert.

A czy przed atakiem typu DDoS w ogóle można się obronić? - Istnieją zaawansowane systemy pozwalające na wykrywanie i minimalizowanie skutków ataków DDoS. W dużym uproszczeniu ich działanie polega na przepuszczeniu ruchu docierającego do chronionej strony przez centrum obliczeniowe, gdzie zaawansowane mechanizmy są w stanie odsiać "zły" ruch od właściwych żądań wysyłanych przez internautów. Dzięki temu, nawet jeżeli w trakcie ataku reakcja strony będzie nieco wolniejsza niż standardowo, nie dojdzie do sytuacji, w której strona będzie całkowicie niedostępna. Nasza firma pracuje nad rozwojem takich technologii ochrony od dłuższego czasu – podkreśla Piotr Kupczyk. Z kolei Paweł Jurek przyznaje, że żadne zabezpieczenie nie jest przy takim ataku w 100 procentach skuteczne – i dlatego właśnie rząd powinien być przygotowany od strony PR-owej na wystąpienie tego typu kryzysu. - Istnieje szereg zabezpieczeń tzw. systemów IPS (intrusion prevention) - jednak skuteczność ich działania zależy od rozległości i intensywności samego ataku. W większości przypadków pomniejsze ataki tego typu mogą być skutecznie neutralizowane - tak naprawdę w sieci codziennie przeprowadzanych jest wiele różnych ataków DDoS, a dowiadujemy się jedynie o nielicznych. Istnieją też wyspecjalizowane firmy, które oferują tego typu ochronę, przejmując cały ruchu dla danego serwisu WWW i oddzielając od wszystkich zapytań te, które są przyczyną ataków DDoS. Tego typu usługi nie należą jednak do tanich i nigdy nie dają 100-procentowej gwarancji skuteczności. Jeśli dany atak jest zorganizowany na odpowiednio dużą skalę i wystarczająco rozległy - trudno oddzielić atakujących od normalnych użytkowników i atak kończy się sukcesem napastników – tłumaczy.

Czy ministrowie szyfrują dyski laptopów?

Czy ataki hakerów mogą być groźne dla bezpieczeństwa państwa? W wyniku dotychczasowej „wojny o ACTA" rząd zaliczył szereg wizerunkowych wpadek – ale działania hakerów nie wpłynęły w znaczący sposób na życie mieszkańców Polski. Może więc cała sprawa to burza w szklance wody? Paweł Jurek ostrzega przed tego typu myśleniem. – Faktycznie to, że serwis nie jest dostępny, to ciekawy news, ale nie wywiera on specjalnego życia statystycznego Kowalskiego, choć pokazuje jednak bezradność administracji. Znacznie ważniejsze jest jednak pytanie o to, w jaki sposób rządzący chronią naprawdę poufne dane i dane osobowe – podkreśla ekspert. I dodaje, że w tym kontekście wyjątkowo niepokojące były informacje o włamaniu na komputer wiceministra administracji i cyfryzacji. - Atak na serwis to głównie ciekawy news dla mediów i temat postów na Facebooku. Ale uzyskanie dostępu do komputera wysokiego rangą urzędnika państwowego to coś znacznie groźniejszego - niebezpieczeństwo wycieku poufnych informacji, często ważnych dla bezpieczeństwa państwa. A pamiętajmy, że zdalne włamania do komputerów stosowane są również szeroko przez wywiady różnych państw. Dlatego dziś powinniśmy pytać rządzących, czy szyfrują dyski laptopów z których korzystają? Co stanie się z poufnymi informacjami, jeśli któryś z laptopów zostanie skradziony? Czy procedury obiegu poufnych dokumentów są gotowe na wypadek uzyskania nieuprawnionego zdalnego dostępu do niektórych komputerów? To są naprawdę najważniejsze pytania – podkreśla.

Miejmy nadzieje, że przedstawiciele rządu zadadzą sobie te same pytania.

Jeśli rząd nie chce, aby w przyszłości na stronie premier.gov.pl zamiast uśmiechniętego Donalda Tuska pojawiała się pani Basia to, zdaniem ekspertów od bezpieczeństwa IT, osoby odpowiedzialne za bezpieczeństwo stron rządowych powinny pamiętać, że hasło musi się składać przynajmniej z ośmiu znaków zawierać małe i wielkie litery, a także cyfry. - Dobrze, by nie obejmowało słów, które można znaleźć w słownikach – podkreśla Kupczyk. - Same hasła powinny również być regularnie zmieniane – dodaje Paweł Jurek. Przedstawiciel DAGMA Biuro Bezpieczeństwa IT zwraca również uwagę, że – w przypadku strony premier.gov.pl - błędem była już sama możliwość dostępu do panelu administracyjnego strony dla dowolnej osoby korzystającej z Internetu.

Jak uniknąć błędu Grasia?

Efektowna demonstracja siły przez hakerów polegająca na zamianie Tuska na panią Basię była jednak wyjątkiem od reguły. Regułą były bowiem tzw. ataki DDoS (ang. Distributed Denial of Service) polegające na jednoczesnym wysyłaniu zapytań do danej strony WWW z setek tysięcy komputerów co doprowadza do przeciążenia serwera – i w efekcie strona przestaje być dostępna. To właśnie tego typu ataki rzecznik rządu Paweł Graś pomylił z… nadmiernym zainteresowaniem stronami rządowymi. Paweł Jurek zwraca uwagę, że wypowiedź Grasia świadczy o tym, że rząd nie był przygotowany na cyberatak. - Należy założyć, że każdy serwis internetowy padnie kiedyś ofiarą ataku lub włamania. I zastanowić się, co zrobimy w takiej sytuacji, jak przeprowadzimy analizę powłamaniową i jak będziemy o tym mówić. Może taka strategia kryzysowa dałaby wszystkim odpowiednią wiedzę i uchroniłaby rzecznika rządu od twierdzenia, że strony nie są dostępne, bo cieszą się tak dużą popularnością. Takimi stwierdzeniami administracja rządowa nie buduje autorytetu przed internautami – podkreśla ekspert.

A czy przed atakiem typu DDoS w ogóle można się obronić? - Istnieją zaawansowane systemy pozwalające na wykrywanie i minimalizowanie skutków ataków DDoS. W dużym uproszczeniu ich działanie polega na przepuszczeniu ruchu docierającego do chronionej strony przez centrum obliczeniowe, gdzie zaawansowane mechanizmy są w stanie odsiać "zły" ruch od właściwych żądań wysyłanych przez internautów. Dzięki temu, nawet jeżeli w trakcie ataku reakcja strony będzie nieco wolniejsza niż standardowo, nie dojdzie do sytuacji, w której strona będzie całkowicie niedostępna. Nasza firma pracuje nad rozwojem takich technologii ochrony od dłuższego czasu – podkreśla Piotr Kupczyk. Z kolei Paweł Jurek przyznaje, że żadne zabezpieczenie nie jest przy takim ataku w 100 procentach skuteczne – i dlatego właśnie rząd powinien być przygotowany od strony PR-owej na wystąpienie tego typu kryzysu. - Istnieje szereg zabezpieczeń tzw. systemów IPS (intrusion prevention) - jednak skuteczność ich działania zależy od rozległości i intensywności samego ataku. W większości przypadków pomniejsze ataki tego typu mogą być skutecznie neutralizowane - tak naprawdę w sieci codziennie przeprowadzanych jest wiele różnych ataków DDoS, a dowiadujemy się jedynie o nielicznych. Istnieją też wyspecjalizowane firmy, które oferują tego typu ochronę, przejmując cały ruchu dla danego serwisu WWW i oddzielając od wszystkich zapytań te, które są przyczyną ataków DDoS. Tego typu usługi nie należą jednak do tanich i nigdy nie dają 100-procentowej gwarancji skuteczności. Jeśli dany atak jest zorganizowany na odpowiednio dużą skalę i wystarczająco rozległy - trudno oddzielić atakujących od normalnych użytkowników i atak kończy się sukcesem napastników – tłumaczy.

Czy ministrowie szyfrują dyski laptopów?

Czy ataki hakerów mogą być groźne dla bezpieczeństwa państwa? W wyniku dotychczasowej „wojny o ACTA" rząd zaliczył szereg wizerunkowych wpadek – ale działania hakerów nie wpłynęły w znaczący sposób na życie mieszkańców Polski. Może więc cała sprawa to burza w szklance wody? Paweł Jurek ostrzega przed tego typu myśleniem. – Faktycznie to, że serwis nie jest dostępny, to ciekawy news, ale nie wywiera on specjalnego życia statystycznego Kowalskiego, choć pokazuje jednak bezradność administracji. Znacznie ważniejsze jest jednak pytanie o to, w jaki sposób rządzący chronią naprawdę poufne dane i dane osobowe – podkreśla ekspert. I dodaje, że w tym kontekście wyjątkowo niepokojące były informacje o włamaniu na komputer wiceministra administracji i cyfryzacji. - Atak na serwis to głównie ciekawy news dla mediów i temat postów na Facebooku. Ale uzyskanie dostępu do komputera wysokiego rangą urzędnika państwowego to coś znacznie groźniejszego - niebezpieczeństwo wycieku poufnych informacji, często ważnych dla bezpieczeństwa państwa. A pamiętajmy, że zdalne włamania do komputerów stosowane są również szeroko przez wywiady różnych państw. Dlatego dziś powinniśmy pytać rządzących, czy szyfrują dyski laptopów z których korzystają? Co stanie się z poufnymi informacjami, jeśli któryś z laptopów zostanie skradziony? Czy procedury obiegu poufnych dokumentów są gotowe na wypadek uzyskania nieuprawnionego zdalnego dostępu do niektórych komputerów? To są naprawdę najważniejsze pytania – podkreśla.

Miejmy nadzieje, że przedstawiciele rządu zadadzą sobie te same pytania.